Vol.1で紹介した、SPFの概要について紹介します。

SPFの設定によって、いわゆる送信者の本人認証が可能です。

3つの迷惑メール対策としては、一番簡単だと思います。

正しく設定すれば、メールの到達率の向上も見込めます。

まずはどんなものなのか、さらって理解してしまいましょう。

尚、SPFの定義はRFC7208で記載されています。

関連記事もチェックしよう!

- 【脱!迷惑メール地獄】さらっと理解する迷惑メール対策Vol.1 送ったメールが届かない時の4つの対策

- 【脱!迷惑メール地獄】さらっと理解する迷惑メール対策 Vol.2 – SPF 概要編 ←今ココ

- 【脱!迷惑メール地獄】さらっと理解する迷惑メール対策 Vol.3 – SPF 設定編

- 【脱!迷惑メール地獄】さらっと理解する迷惑メール対策 Vol.4 – DKIM 概要編 ←準備中

- 【脱!迷惑メール地獄】さらっと理解する迷惑メール対策 Vol.5 – DKIM 設定編 ←準備中

- 【脱!迷惑メール地獄】さらっと理解する迷惑メール対策 Vol.6 – DMARC 概要編 ←準備中

- 【脱!迷惑メール地獄】さらっと理解する迷惑メール対策 Vol.7 – DMARC 概要編 ←準備中

SPFとは?

概要記事で軽く触れましたが、改めて。

SPFは、(Sender Policy Framework)の頭文字を取ったものです。

Googleで直訳すると、「送信者ポリシーフレームワーク」となります。

名前が表す通り、送信者側に関する決まり事(プロトコルではないので厳密にルールではない)を表したものです。

SPFを設定すると「送信元」を認証できる

SPFを設定することにより、なりすましではない(=本人)と証明することができます。

複数設定も可能なので、代理人のような使い方もOKです。

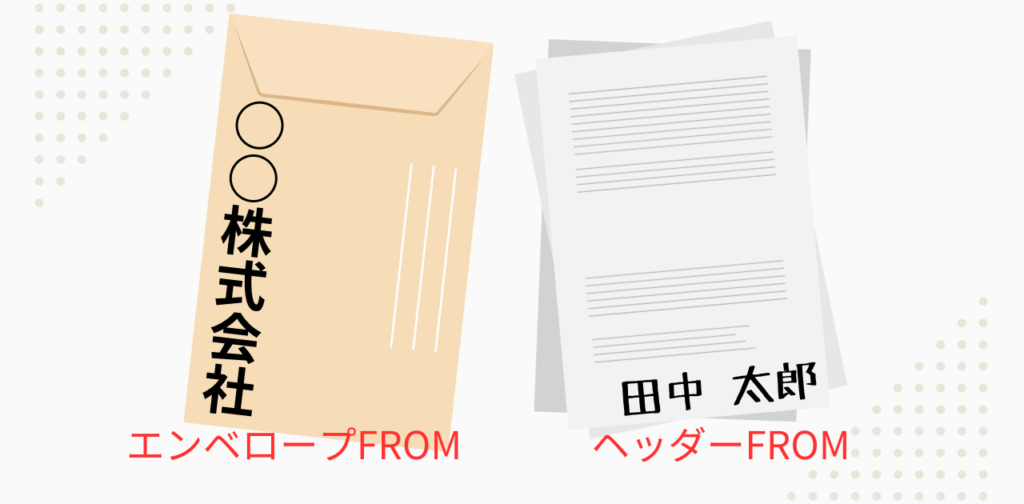

また、先ほどから「送信元」と書いていますが、これには2種類あります。

SPFで設定するのは「エンベロープ」の送信元で、「エンベロープFROM」などと呼びます。

2種類ある送信元(FROM)の考え方

- 「ヘッダーFROM」

- 一般的な送信元にあたる。誰から届いたかを表す「差出人」に近い。

- 「エンベロープFROM」

- エンベロープは直訳で「封筒」を表し、「どこから」届いたかに近い。

はがきで考えると恐らく破綻するので、次にもう少し分かりやすい例を出します。

「エンベロープFROM」を、もう少し具体的に考えてみよう

軽く触れたとおり、エンベロープは封筒を表します。

はがきは封筒を要しないので、はがきではイメージが難しいです。

必ず、封筒ありの文書をイメージするようにしましょう。

上の画像を見てください。

封筒の方に、会社名、中の手紙に差出人があります。

この時、会社の所属がエンベロープFROM、手紙の差出人がヘッダーFROMです。

エンベロープとヘッダー情報の2種類あることによる利点

なぜ2種類あるかというと、当然利点があるからです。

あまり踏み込むと「さらっと」理解できないので、言及程度にとどめます。

エンベロープは「FROM」も「To」もありますし、ヘッダーは他にも様々な情報が混在しています。

詳しく知るには、「メールヘッダー」や「SMTPリレー」あたりを調べてみましょう。

BCC機能が利用できる

身近な利点とすると、BCC機能を利用できます。

BCC(Blind Carbon Copy)が正式名称です。

またまたざっくり翻訳で、「Blind=目隠し」、「Carbon Copy=複写」とすると、目隠し状態で複写する、でしょうか。

BCCは受信者同士で他の受信者が見えないのが特徴なので、意味は通ると思います。

※逆に言うと、「To」とただの「CC」は他の人から確認可能です。

補足: なぜ分けると隠せるのか

ヘッダー情報にアドレスを含めてしまうと、全員から参照できる状態になります。

送信元をいじって悪用する人もいるので、仕様的には仕方ないでしょう。

BCCの場合はエンベロープにアドレスを記載し、メールに直接載せないようにします。

実際の手紙でも、「内容は同じで封筒の宛先だけ違う」という経験はないでしょうか。

中の手紙自体に「○○様」と全員分書いてしまうと、受け取った人全員から見えることになります。

突き詰めれば、やっていることは手紙とほぼ同じですね。

外部サービスなどと連携できる

ここでは、MA(マーケティングオートメーション)を例にしてみます。

MAは予め取得したメールアドレスに対して、一斉送信が可能です。

管理も楽になりますし、反応(クリック率)なども一元管理ができます。

一方で、そのままでは「MAツール」から送信というのが問題になりかねません。

受信者から見れば、訳の分からないツールからメールが来た!となってしまいます。

その時、差出人が「○○株式会社」、送信元が「MAツール」であれば、「○○株式会社の人」が「MAツール」を使って送信した、となるわけです。

良く考えられていますね。

SPFの具体的な設定方法は?→「DNS」で設定する

具体的な設定方法は次回に委ねますが、基本はDNS設定です。

エンベロープFROMに記載されているドメインを元に、DNSに問い合わせます。

実際に登録されているSPFレコードの中に、送信元のIPがあればOKです。

※SPFでは、正常通過を「PASS=通過」で表します。

SPFの認証方法まとめ

- DNSのSPF用TXTレコード(通称SPFレコード)に、送信元のIPを登録する

- メール情報から送信元IPを取得し、上記のSPFレコードに送信元IPが含まれるか検証する

- IPが含まれていた場合は通過(PASS)となる

- 通過しなかった場合は、設定次第で結果が異なる

SPFの利点と課題を確認しよう!

SPFを設定する1つの利点

送信元が認証でき、メールの到達率が向上する

SPFを正しく設定すると、メールの到達率が上がると言われています。

※公的なデータがなく提示できないのが難点です。

少なくとも、受信側に「信頼されない」と出なくなるのは大きいでしょう。

SPFを正しく設定すると、メール到達率が向上する

SPFでは解決できない3つの課題

内容の改ざんは検知できない

何度か書いている通り、SPFは送信元を検証する仕組みでした。

封筒で言えば、外側の送信者がなりすましでないことを証明するものでしたね。

つまり、中身の情報は担保されないとも取れるわけです。

中身の改ざんを防ぐには、後々取り扱う予定のDKIMやDMARCを使います。

イメージ的には、中身の詳細な担保まではしない点で簡易書留でしょうか。

SPFの仕組みは悪用されやすい

エンベロープとヘッダー情報を分けることで、外部サービスと便利に連携できます。

特にヘッダーFROMは自由に設定でき、他人のドメインを勝手に使うことも可能です。

FROM情報だけを当てにしていると、痛い目を見る可能性があります。

尚、勝手に使われたドメイン所有者が、DMARCを設定していると防止は可能です。

犯罪に利用されないためにも、この機会に覚えてしまいましょう!

本人に悪意がある場合は対応できない

この点については、はっきり言ってメールの仕組みでは解決不可能です。

要するに、「善人のふりをした詐欺師」をシステムで見破れという話になります。

AIなどの進化に期待したいところですが、現状では無理です。

特に添付ファイルには注意をして、セキュリティソフトも併用しましょう。

良くも悪くも、最後には自分の情報能力が命運を分けます。

まとめ: SPF設定は迷惑メール対策のキホンのキ。DNS設定にも慣れておこう。

迷惑メール対策において、SPF設定は最も簡単な部類です。

おおよそDNS設定で完結でき、別途ソフトウェアなども要りません。

もちろん、悪用などはしないでくださいね。

慣れないうちは、有名なレンタルサーバーがおすすめです。

最初から、メールなどの基本設定がされています。

AWSなどのクラウドサービスは、自由度が高ぎるため慣れないうちはおすすめしません。

一番大事なのは、「メールが正しく届くこと」。

自分の成長を確認しながら、着実に成果と実力を伸ばしていきましょう!